Erwand Le Nagard

La supervisión de una conversación en tiempo real en las redes sociales es común en los departamentos de marketing y comunicación, para recabar opiniones de los consumidores, detectar tendencias o para registrar la marca en el habla momento. Este tutorial proporciona modelo de funcionamiento sencillo de entender la evolución de una conversación en Twitter, en tiempo real.

Para ello, vamos a tener acceso a la API de Transmisión de Twitter, lo que nos permite recuperar mensajes de su publicación (no hay datos históricos como en un motor de búsqueda). Y vamos a ver inmediatamente los datos en un software de modelado de la red. Vamos a identificar los temas más importantes que se mencionan en la conversación. Por último, vamos a exportar el gráfico en un formato de página web interactiva.

1 / Crear una aplicación de Twitter y la recuperación de los identificadores.

Para recoger tweets, tenemos que conseguir identificadores. Muchos tutoriales en línea explican cómo crear una aplicación; una búsqueda en Google proporcionará todas las respuestas necesarias si se producen problemas durante la configuración. Adjunto a mí mismo, para describir los pasos esenciales:- Visita https://apps.twitter.com/

- Haga clic en "Crear nueva aplicación" para iniciar la configuración de una aplicación

- Introduzca un nombre para esta aplicación y rellene los campos esenciales

- Ve a la pestaña tercero, "Keys and access tokens"

- En la parte inferior de la página, haga clic en "Create my access token"

Ahora tiene cuatro parámetros esenciales presentados en este tablero de instrumentos: una clave de acceso a la API y un token de acceso. Estos campos, respectivamente clave de cliente / consumidor y el acceso secretas contador / secreto de acceso token.

2 / Instalar y configurar Gephi

Gephi es un software de código abierto que permite la visualización de gráficos de red (sociogramas) y, especialmente, para llevar a cabo diferentes tipos de modelos y cálculos estadísticos que se pueden aplicar a estas visualizaciones. Gephi tiene una gran comunidad de usuarios que producen y mantienen la funcionalidad extendida que puede ser fácilmente añadidos a la plataforma de software. Vamos a utilizar dos plugins: Twitter Transmisión de importación para recoger tweets, y SigmaExporter unos pocos clics para crear un sitio web interactivo.Visita https://gephi.org/ para descargar e instalar la nueva versión del software. Luego, al abrir el software, vaya a "Herramientas"> "plugins".

- En la primera pestaña "Actualizaciones" seleccionar todos los módulos disponibles y realizar la instalación para trabajar en una plataforma estable.

- En la segunda pestaña "Módulo de expansión en" selecciona un módulos mínimos Twitter Transmisión de importación y SigmaExporter. Continuar con la instalación.

Para obtener más información sobre el software, puede comprobar los diferentes tutoriales que aparecen en el sitio de la comunidad o unirse al grupo de usuarios en Facebook.

3 / La recolección de Tweets

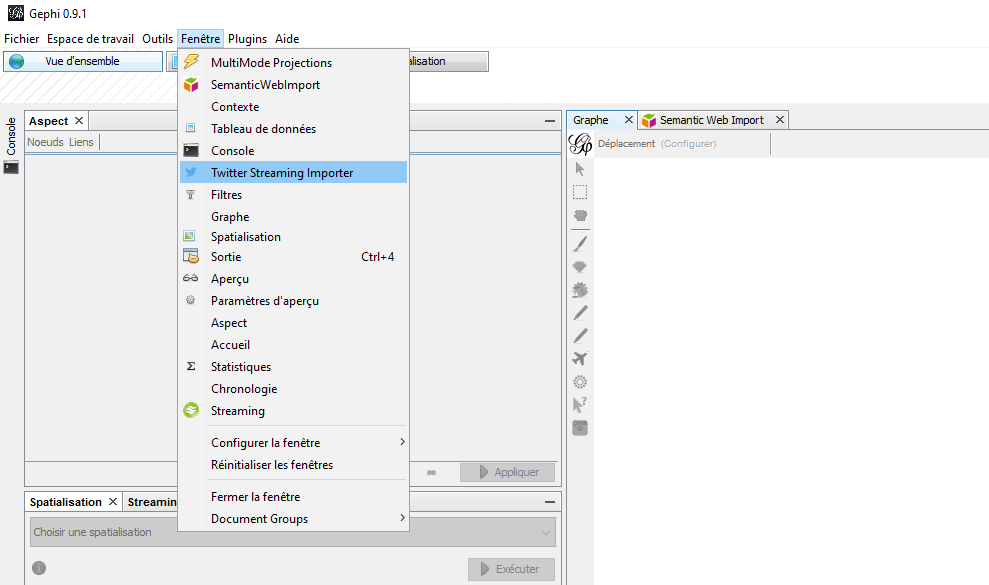

Ahora vamos a configurar el módulo Twitter Transmisión de Importación y empezar una colección de tweets. Ir al menú "Archivo" para crear un nuevo proyecto y abrir el módulo desde el menú "Windows".

En primer lugar, vamos a copiar / pegar el ID de Twitter creado en el paso 1 en las "credenciales". En este caso, la clave del consumidor, el secreto de los consumidores, el token de acceso y el secreto de acceso token. Sin estos códigos Gephi puede conectarse a Twitter y recuperar mensajes.

A continuación, vamos a definir nuestra solicitud. La versión actual de este plugin no permite construir consultas complejas para filtrar el ruido o centrarse en un aspecto específico de la conversación, como la mayoría de los medios de comunicación social escuchando herramientas suelen permitir el uso de operadores booleanos (O, Y, NO, etc.). Sin embargo, el plugin le permite definir una consulta de palabras clave (o palabras, hashtags, urls, ...) o una lista de cuentas de usuario a seguir.

Ejemplo, si se desea observar la conversación en torno a los principales fabricantes de teléfonos móviles, podemos añadir las palabras clave "iPhone", "Samsung", "Sony", "Huawei", etc.

Y seguir las cuentas oficiales de Twitter de estas marcas, añadiéndolos a los "usuarios que sigan" ficha.

Es posible para salvar a su solicitud como un archivo .json o cargar una aplicación. Esto puede ser muy útil cuando se desea seguir una larga lista de cuentas de usuario o palabras clave. .json El archivo está en la forma de un par de claves -> valor. Utilizando el ejemplo anterior, el archivo se .json contenido:

{ "WordTracking" [ "iPhone", "Samsung", "Huawei", "HTC" "Sony"], "userTracking": { "samsungmobile": 297169759, "Huawei": 98047213, "Sony": 34442404, »HTC»: 15818391}}

La última etapa de configuración del plugin Twitter Transmisión de importación es elegir un modelo gráfico, que le permite ver:

- Red completa inteligente [Full Smart Network]: la representación completa de los nodos incluidos los usuarios, tweets, hashtags, direcciones URL, los medios de comunicación (foto / vídeo), y los símbolos recogidos

- Red de usuarios [User Network]: una red egocéntrica y ponderada con enlaces paralelos para RT y menciona entre los usuarios (usuario cómo la ciudad todos los otros usuarios?)

- Red de Hashtag [Hashtag Network]: Una red de citas ponderados en base a los hashtags (? Hashtag cómo se asocia hashtag como otro)

Ya sólo queda iniciar la colección haciendo clic en Conectar. Por lo tanto, la representación de tweets estará en forma de gráfico en tiempo real. Si no aparece nada, o no hay comentarios han sido escritos desde que entró, en cuyo caso se tendrá que esperar; De cualquier manera, usted ha cometido un error al configurar la autenticación (marque su clave del consumidor, secreto, etc.).

4 / Modelado del grafo.

Una vez hecha la colección o conjunto de tweets enriquecer su base de datos, se puede elegir un modelado gráfico. Para ello, en primer lugar ir en el "espacial". Elige el diseño "Atlas Force 2", por lo general más adecuado para los gráficos que pueden contener muchos puntos. Jugar con los ajustes para obtener una primera representación:- comprobar "disuadir a los centros" para reventar los agregados nudos

- seleccione "Prevent Recovery" para evitar que se superpongan dos nodos

- Posiblemente puede disminuir o aumentar el valor de la influencia de los enlaces de peso para fortalecer o relajar la atracción entre los nodos del grafo.

- Una vez que su gráfica espacial, marque "Modo LinLog" para ampliar el gráfico

Para dar formato a los nodos y enlaces, se apoyan en la ventana "Aspectos". Se le permite dar color a la nodos, enlaces, definir el tamaño, etc. Si ha elegido como modelo de visualización, "Red Inteligente completa". Elija atributo de color como "Tipo Twitter" para distinguir entidades mensajes de sus emisores.

Si ha elegido para ver una red de usuarios, es posible que tenga un interés en la identificación de grupos (comunidades). En cuyo caso, vaya a la ventana "Estadísticas" y seleccionar el tratamiento titulado "modularidad". Este algoritmo calcula la diferencia entre la proporción de enlaces en la comunidad a menos que el valor habría sido la misma proporción si los enlaces se colocaron de forma aleatoria entre los nodos del grafo de deducir los diferentes grupos. A continuación, aplicar los resultados de los cálculos de la ventana "Aspecto" a todos sus nodos mediante la selección de atributo como "clase modularidad."

Tenga en cuenta que a veces hay un error con la versión 0.9.1 de Gephi. Si el resultado del cálculo es 0. Exportar el gráfico, vaya a "Archivo"> "Exportar"> "Gráfico de archivos". A continuación, abra un nuevo proyecto mediante la ejecución del archivo.

Por último, si se eligió la red de citas hashtags, puede ser relevante para identificar la mayor cantidad de hashtags "centrales" en la conversación. Es decir, aquellas que son más importantes para sus citas. Para ello, utilice las estadísticas de tratamiento "Centralidad del Vector Propio" para capturar los nodos más importantes. El gráfico no dirigido citas es (enlaces simétricos entre hashtags), seleccione esta opción.

En la ventana "Aspecto", aplicar el resultado de este procesamiento con el tamaño de los nodos. Los nodos más grandes serán las más significativas.

Se pueden realizar otros tratamientos "cosméticos" de la ventana "Apariencia" para cambiar la apariencia de nodos y enlaces. No es el propósito de este tutorial, pero aquí hay algunos consejos:

- Va a recoger un gran volumen de datos, lo que potencialmente significa que tendrá una gama de colores muy variados. La herramienta de "I Want Hue" Media Lab Sciences Po será de gran utilidad.

- Desde la ventana de "aspecto", la función spline le permitirá ajustar el tamaño de los nodos con mayor precisión.

- Un gráfico comprensible contiene información consistente. No utilice demasiados parámetros diferentes en un mismo gráfico (malas prácticas: el color representa el número de grados, el tamaño de la centralidad del nodo, el color de la etiqueta de la modularidad, etc ...). Debe ser sencillo.

- Del mismo modo, utilice la ventana "Filtro" para eliminar los nudos menos significativos. Por ejemplo, la aplicación de la tramitación "componente gigante" eliminará todos los nodos solitarios, y el procesamiento de "grados de rango" va a enmascarar los nodos conectados menos dentro de la red.

5 / Exportar Grafo

SigmaJS exportación es un plugin que produce unos clics de una plantilla de página web con un gráfico de la red interactiva basada en la biblioteca JavaScript Sigma.js. El manejo es muy sencillo: una vez satisfecho con la preparación de su gráfico, siga su exportación desde "Archivo"> "Exportar"> "plantilla de Sigma JS".

Elija un directorio de destino, finalmente rellenar los otros campos. Ejecutar Firefox desde el archivo index.html generado. Al hacer clic en los nodos, se abre un panel para mostrar lo que son los enlaces, también tiene un motor de búsqueda para encontrar un nodo específico. Muy práctico para compartir e interpretar su obra fuera Gephi! Aquí es lo que puede parecer las referencias co-grafo entre los diferentes miembros de la Asamblea Nacional presente en Twitter (leer el estudio completo sobre Barometre.Social)

Si el gráfico generado no le conviene, se puede configurar mediante la apertura de un editor el archivo config.json. Algunas configuraciones útiles para cambiar:

- labelThreshold: reducir el valor para mostrar las etiquetas de los nodos

- maxEdgeSize / minEdgeSize: para ajustar el tamaño de los enlaces

- minNodeSize / maxNodeSize: para ajustar el tamaño de los nodos

Felicitaciones que han completado el tutorial! No dude en compartir sus consejos en los comentarios gratis!