Imaginando asociaciones de la abadesa Emma

Por Jonathan Jarrett -

A Corner of Tenth-Century Europe

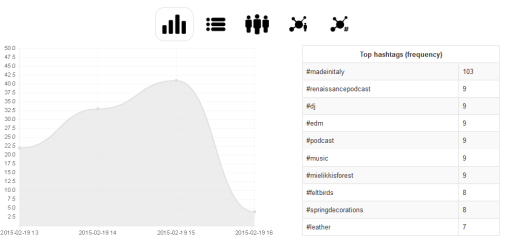

Muy viejos lectores de este blog se puede que recuerde un debate que se

puso en marcha en este blog en junio de 2008, a propósito de un artículo en la revista

Journal of Neurocomputing que estaba utilizando la información Carta medieval para mostrar la visualización de datos de redes sociales. [1]

yo estaba inicialmente escéptico, pero hablando con dos de los autores me tiene mucho más interés y, posteriormente, hablé una de ellas en la entrega de un documento en los últimos problemas y

posibilidades del comienzo de la sesión Diplomática medieval en Leeds, un documento que queríamos publicar, pero que por desgracia en al final no podría incluirse en la publicación final. 2 Eso sigue siendo una lástima, ya que había cosas buenas para pensar con allí, pero por supuesto lo que cualquier historiador se trata de datos sociales densa va a querer saber acerca de este tipo de software y técnicas es, '¿cómo va a ayudarme con mis cosas?' y puesto que responder a esta cuestión por lo general implica una gran cantidad de entrada de datos, se ha tendido a descansar allí.

También está la cuestión de hasta qué punto una "Representación de la red social medieval con algoritmo de fuerza dirigida" como esta de Boulet et al., "SOM lotes núcleo y los métodos de Laplace relacionados para análisis de redes sociales", fig. 1, se puede ver por sí mismo, por lo que, por supuesto, en ese artículo que a continuación pasan mucho tiempo y lo descomponen.

También está la cuestión de hasta qué punto una "Representación de la red social medieval con algoritmo de fuerza dirigida" como esta de Boulet et al., "SOM lotes núcleo y los métodos de Laplace relacionados para análisis de redes sociales", fig. 1, se puede ver por sí mismo, por lo que, por supuesto, en ese artículo que a continuación pasan mucho tiempo y lo descomponen.

Por mi área de interés, esto se cambió a mediados de 2012 como el incansable Joan Vilaseca de la

página web Cathalaunia comenzó a investigar la aplicación de estas técnicas a la base de datos que mantiene allí, que incluye un buen montón de documentos de los que yo ejercer mi oficio. Magistra et Mater, que estaba recibiendo interesados en las posibilidades de estas cosas entonces también,

escribió algunas ideas iniciales acerca de lo que Joan y otros estaban haciendo a ella en diciembre de 2012, y yo ya había hecho una nota talón de hablar de ello en octubre de ese año, pero, además, se ha puesto en cola desde entonces. ¡Todavía hay mucho que decir, sin embargo!

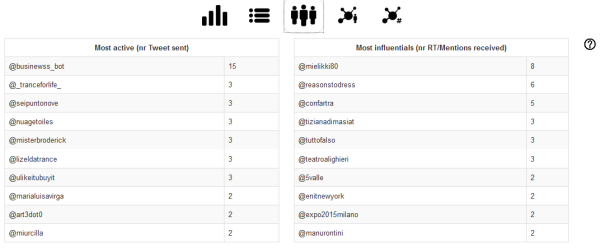

Lo que llamó especialmente mi interés era que Joan puso un post en su blog en el que se produjo una lista de las personas mejor conectadas en su base de datos, los que aparecen con los más otras personas, y una vez que los reyes que se ven cláusulas de citas y sus notarios se separaron por filtración, más o menos la parte superior de la lista era

abadesa Emma de Sant Joan de Ripoll. Puesto que no es tal vez

nadie en el mundo que se preocupa más por la abadesa Emma que yo, 3 esto parecía un muy buen tipo de los casos con los que responder a la pregunta: ¿este tipo de análisis nos brindan más información de la que ya tenemos? Y, extrañamente, creo que mi conclusión es que para mí es tal vez lo más valioso para acentuar lo que no hacemos.

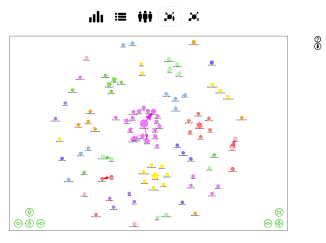

Las relaciones de abadesa Emma en la base de datos Cathalaunia color de acuerdo al grado de conectividad

Las relaciones de abadesa Emma en la base de datos Cathalaunia color de acuerdo al grado de conectividad

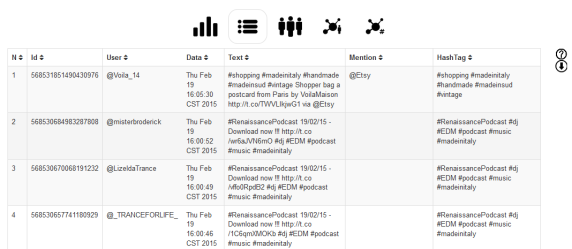

Para hablar de esto es necesario para conseguir que el lector clara sobre exactamente lo que Joan ha hecho en realidad aquí, por supuesto. Tan simplemente como puedo decirlo, lo que tenemos encima es una gráfica integrada de la siguiente manera. En la base de datos de Joan Emma aparece en los documentos 50 y 50 en aquellos documentos que se produce con una gran cantidad de personas. Buscando sólo la más significativa, Joan excluidos del recuento de todas las personas con las que Emma se presentó una sola vez, lo cual es mucho teniendo en cuenta que se organizó

la audiencia Vall de Sant Joan en la que cerca de 500 personas juraron testimonio de ella y luego todavía hay 48 más documentos con ella en. Esto aún deja a 112 personas con el que se registró asociar más de una vez, de hecho, el total de las asociaciones todavía en el recuento es 1292. Muchas de estas personas también se relacionan entre sí y lo que tiene encima es una visualización asistida por ordenador de todos esos enlaces, con Emma en el centro y todos los demás se retiró a donde se pueden ver los enlaces. Pero ya se puede ver por la forma en que algunos de los enlaces se hacen con bandas gruesas de color más oscuro que algunas de estas personas dominan la muestra mucho más que otros. Entonces, ¿quién es esta gente? Pues bien,

si se carga la versión SVG de este gráfico en el blog de Joan puedes hacer clic directamente a través de sus registros de base de datos, lo cual es maravilloso, pero en definitiva los cinco primeros son dos sacerdotes llamados gentiles y Guisad, y luego tres legos, a saber, Reinoard, Guimara y Tudiscle.

Archivo de la Corona d'Aragón, Cancilleria, Pergamins Seniofredo 39 (versión de menor calidad), con la firma de los gentiles inferior izquierdo y central

Archivo de la Corona d'Aragón, Cancilleria, Pergamins Seniofredo 39 (versión de menor calidad), con la firma de los gentiles inferior izquierdo y central

Todo esto suena más o menos sensible a mí: aunque creo que sólo los gentiles y Reinoard, tal vez Tudiscle, habría estado en los cinco primeros me había adivinado, puedo ver por qué están todos aquí. Gentiles era algo así como el jefe escriba de Sant Joan: él aparece en la primera aparición de Emma como un adulto, continuó apareciendo unos seis a diez años de su muerte, y en ese tiempo una gran cantidad de los documentos de la abadía lleva a su scribal firma, a pesar de que como Federico Udina señaló cuando editó estos documentos, no todos están en la misma mano. Se supone que esto significa que él tenía subordinados que firman cosas fuera para él y que su nombre era lo suficientemente importante que todavía tenía que estar allí. 4 Guisad era otro escriba frecuente para la abadía, al parecer más viejo, y también apareció en el panel de un par de las audiencias en la que Emma pursused las personas por sus derechos sobre sus tierras. 5 Reinoard era jefe de uno de los asentamientos en la Vall de Sant Joan y trabajó como ejecutor judicial para Emma vez, además de aparecer en la corte cuando ella los llamaba, era un colaborador de ella quienes he discutido en otro lugar. 6 Tudiscle y Guimara presentan un caso más interesante: estos son dos de los propietarios quienes Emma llevó a los tribunales, pero en ambos casos los episodios eran parte de una relación más larga con la abadía que había aquí desglosado. He escrito sobre estos dos, así, precisamente porque creo que en el caso de Tudiscle la audiencia fue parte de la reparación de esa relación, ya que su importancia no parece haber sufrido posteriormente, mientras que Guimara parece posteriormente no haber trabajado con la abadesa y de hecho parece haber logrado cambiar mucho de propiedad una vez donado al convento en el hermano pequeño de Emma, el conde-Marquis Sunyer de Barcelona, Girona y Osona, como parte de la campaña de Sunyer para recortarle las alas.7 La abadesa gobernada de forma independiente, de su hermana Pero antes que había trabajado para Emma, y estas personas sin duda hará que la gente buena para estudiar si se quiere entender cómo funcionaba Emma, que es, por supuesto, por qué lo hice.

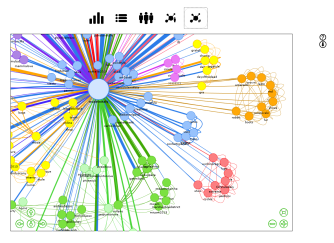

Las mismas relaciones muestran ahora de acuerdo a su modularidad, es decir, por el tamaño de los grupos internos a los datos

Las mismas relaciones muestran ahora de acuerdo a su modularidad, es decir, por el tamaño de los grupos internos a los datos

Por lo tanto, la primera respuesta a la gran pregunta acerca de si esto me dice nada se parece a "no"; Yo ya había encontrado a estas personas por métodos más antiguos. Pero no estoy aquí podría decirse que el objetivo: la cosa es que esos métodos eran muy parecido a lo que Joan de programación automatiza todos menos. Fui a través de los documentos, tomaron nota de los nombres que presentaron recidiva más, montado perfiles de sus apariencias y decidieron que eran las personas con las que podría contar la historia con. base de datos y la representación gráfica de Joan juntos significan que podría, si yo estaba empezando de nuevo, hacerlo en unos diez minutos el mismo ejercicio que me llevó semanas cuando en realidad lo hice. Que podía hacer (y puede hacerlo) lo mismo ahora con el conde-Marquis Guifré II Borrell, predecesor y hermano de Sunyer, para los que

no he hecho el mismo trasfondo de análisis intensivo de datos, con muchos menos problemas de lo que estaba esperando. Así que en términos de facilitación de la investigación para otros, esto es un gran paso adelante incluso si no me ayuda. Puedo de hecho, sólo digo la cantidad de uso es precisamente porque lo había hecho ya por otros medios! (Ya sea Joan tuvo que poner un menor número de horas para hacer que suceda lo que lo hice para mi investigación es otra cuestión, por supuesto ...)

De todos modos, como he dicho anteriormente, lo que ahora me hace pensar que es la forma imperfecta nuestros datos a veces es por el tipo de preguntas que nos gustaría preguntar. Si, por los primeros principios, nos preguntamos quién era el principal contacto de una abadesa medieval temprano, probablemente suponer que los principales fueron sus monjas. Así que de hecho pueden haber estado aquí, pero como he observado en un próximo documento supuestamente-, mientras que Emma estaba a cargo de Sant Joan que saber los nombres de sólo otras dos monjas, y los que sólo se ven cuando se unen el convento, no tenemos ni idea de lo que las relaciones de Emma con ellos eran like.8 Si, pues, nos permitimos recordar que este abadesa era la hija de un conde, entonces podríamos pensar en su familia como una segunda cadena importante. Pero Emma casi no aparece con su familia, y cuando lo hace se necesita una lectura muy cuidadosa: Creo que ella sólo se produce vivo y en persona con el hermano Sunyer en la audiencia Vall de Sant Joan donde ella se encontraba en la teoría de llevarlo a los tribunales, por ejemplo, . 9 (Ella también se convierte en imagen como vecino de la tierra que estaba transfiriendo dos veces, pero por supuesto que no estaba realmente allí para eso, aunque nos da otra razón para suponer que tenían otras relaciones. 10) También en el extremo defender en ese ocasión fue su hermano probablemente anciano-Miró, conde de Cerdanya, que en su testamento llamada Emma uno de sus ejecutores y tenía su llamado "mi más querida hermana '; Creo que ocurre con él una vez de lo contrario. 11 Ella tiene Radulfo consagrar una iglesia con ella una vez, creo que eso es todo sin embargo. 12 Podemos más o menos vemos de esto que este conjunto de hermanos fueron estrechos colaboradores, aunque no siempre los muy pronto, pero la cantidad de apariciones en realidad no reflejan lo que podemos adivinar la importancia de esas relaciones habría sido.

La piedra en memoria de abadesa Emma en la iglesia de la abadía de Sant Joan de les Abadesses

La piedra en memoria de abadesa Emma en la iglesia de la abadía de Sant Joan de les Abadesses

La información que obtenemos de esto, por lo tanto, no está mal, pero es parcial. Emma probablemente hizo ver gentiles y hablar con él casi todos los días de su vida adulta. No es claro si Guisad también fue un sacerdote de la abadía pero si es así, él también habría sido una característica habitual de sus días. Ella colocó un montón de confianza en Reinoard, y esa relación era probablemente importante para los dos de ellos en la crianza de Reinoard encima de sus compañeros y mostrando cómo esos tipos Emma podría recompensar a sus colaboradores. Tudiscle y Guimara, al menos al principio, eran más de ese tipo de persona e incluso si las relaciones probablemente no significan tanto para Emma como con el hermano que tenía Miró, por ejemplo, están históricamente muy interesante y cualquier persona que trabaje en Emma estaría bien servido por el que se apunta hacia ellos. Pero también hay datos que faltan tranquilo y que debe de haber hecho una gran cantidad más de su vida, y que realmente no podemos reconstruir. No es de ninguna manera el fallo de esta tecnología que no puede traer eso a nuestro aviso: es obvio que no nos puede devolver información que no pusimos en Pero eso también significa que la tecnología no es más que uno de. las herramientas que tenemos para usar esa información para comprender en su contexto, algunos de los cuales contexto es simplemente lo que no está allí. 13

Referencias

1. Romain Boulet, Bertrand Jouse, Fabrice Rossi & Nathalie Villa, “Batch kernel SOM and related Laplacian methods for social network analysis” in Journal of Neurocomputing Vol. 71 (Amsterdam 2008), pp. 1579-1573.

2. What final publication, you ask? Why, Jonathan Jarrett & Allan Scott McKinley (edd.), Problems and Possibilities of Early Medieval Charters, International Medieval Research 19 (Turnhout 2013). You could

buy it here if you wanted!

3. See J. Jarrett, “Power over Past and Future: Abbess Emma and the nunnery of Sant Joan de les Abadesses” in Early Medieval Europe Vol. 12 (Oxford 2003), pp. 229-258; idem, Rulers and Ruled in Frontier Catalonia 880-1010: pathways of power (Woodbridge 2010), pp. 23-72.

4. Ibid. pp. 29-30; see Federico Udina Martorell, El Archivo Condal de Barcelona en los siglos IX-X: estudio crítico de sus fondos, Textos 18/Publicaciones de le Sección de Barcelona 15 (Madrid 1951), p. 205 for the argument.

5. Jarrett, Rulers and Ruled, p. 59 n. 162.

6. Ibid. pp. 39, 41-42.

7. Ibid. pp. 52-53 (Tudiscle), 53-57 (Guimarà) & 64-65 (Sunyer’s pressure on the nunnery).

8. J. Jarrett, “Nuns, Signatures and Literacy in late-Carolingian Catalonia”, to appear in a Festschrift for Rosamond McKitterick first planned in 2010.

9. La audiencia está mejor impresa en Ramon Ordeig i Mata (ed.), Catalunya Carolíngia IV: els comtats d’Osona i Manresa, Memòries de la Secció Històrico-arqueològica LIII (Barcelona 1999), 3 vols, doc. nos 119 & 120, si bien las notas paleográficas de Udina, Archivo Condal, doc. no. 38, son todavía muy útiles.

10. Ordeig, Catalunya Carolíngia IV, doc. nos 103, 105 & 155. Hay algunos otros casos donde ella y Sunyer ambos giran como vecinos, pero no de las mismas propiedades, por lo que no creo que realmente cuenta aquí.

11. El testamento está solo impreso en Prosper de Bofarull y Mascaró, Los condes de Barcelona vindicados, y cronología y genealogía de los reyes de España considerados como soberanos independientes de su marca (Barcelona 1836, repr. 1990), 2 vols. I pp. 88-90. En Ordeig, Catalunya Carolíngia IV, doc. no. 57 Miró presidió la audiencia donde Emma fue la demandada, pero ella fue representada por un mandatario y ella no estaba presente.

12. Udina, Archivo Condal, doc. no. 73. Los dos también ocurrieron como vecinos comunes en Ordeig, Catalunya Carolíngia IV, doc. nos 155 & 419, pero de nuevo eso sólo dice que probablemente se conocieron en algún momento..

13. Cf. Jarrett, “Poor Tools to Think With: the human space in digital diplomatics” in Georg Vogeler & Antonella Ambrosiani (edd.), Digital Diplomatics 2011, Beihefte der Archiv für Diplomatik (München forthcoming), pp. 291-302.